Voir la Sécurité

Deux échelles de temps

La sécurité a deux dimensions temporelles:

- l'année, le semestre, le trimestre: la planification réalisée pour mettre en place la stratégie de sécurité (les mesures concrètes à appliquer, les moyens à utiliser) déduite de l'analyse des risques (ce qu'il faut protéger, contre quoi, à quel prix)

- le temps réel, la journée, la semaine: la veille en continue qui permet de:

- vérifier que les mesures décidées sont correctement mises en œuvre

- piloter l'exécution des contre-mesures appropriées pour parer les attaques d'une part et pour colmater les failles qui apparaissent d'autre part

La veille

Intéressons nous aux vulnérabilités. Techniquement la surveillance est assurée par un scanner qui teste de manière périodique chaque machine du réseau vis à vis d'une liste de vulnérabilités connues: applications installées sans les derniers correctifs de sécurité, ports ouverts sans raison, mot de passe par défaut, ... La question périodique est:

A t-on détecté des vulnérabilités dangereuses ?

- Oui -> enclencher au plus vite une correction adéquate.

- Non -> passer à autre chose...

- « Non ?...»

- « Non, ...enfin, pas depuis la dernière fois que l'on a vérifié... »

Et là bien sûr, une foule d'autres questions et ... de jurons surgissent... Le plus souvent une donnée n'est pas connue à tout instant mais fait l'objet d'une ronde régulière. Et il arrive que des machines ne soient pas accessibles ou éteintes au moment de l'essai de vérification. Le dispositif de surveillance peut aussi être en panne. En pratique, il faut savoir se contenter de la dernière valeur observée et de l'âge de l'observation. Cet âge devient une donnée à part entière utile pour 1) juger de la fraicheur de l'information et 2) déclencher lui même des alarmes.

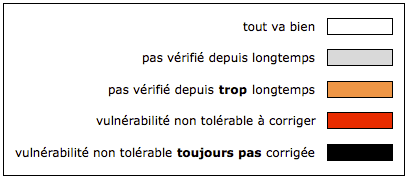

Échelle des alarmes

Les deux dimensions (intensité et âge/confiance) se combinent sur une échelle unique de gravité progressive. Que la dernière vérification d'une machine date de 15 jours est fâcheux (orange), mais il est certainement plus grave de constater qu'une correction de vulnérabilité n'est toujours pas effectuée après le délai prévu (noir).

Les niveaux sont précisément définis par les seuils de vulnérabilité et les délais de réaction que fixe la politique de sécurité.

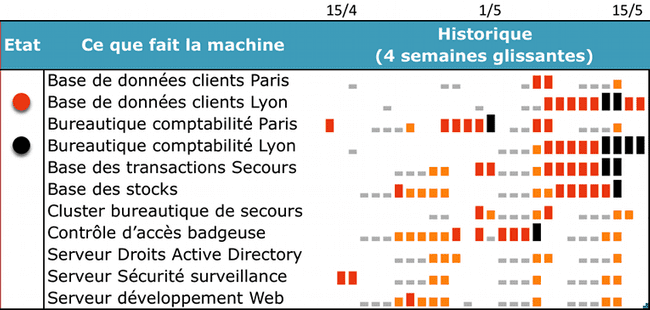

L'alarme et son contexte

Une alarme attire l'attention et invite à la décision rapide, elle doit donc aussi fournir suffisamment de contexte pour prendre la bonne décision. En complément de l'alarme figurée par son code couleur, l'historique permet de répondre aux questions sur son évolution récente:

- « depuis combien de temps cette alarme est elle enclenchée ? »

- « la situation est elle en train de s'améliorer ou d'empirer ? »

- ...

Disposer les machines les unes sous les autres permet de distinguer des schémas se produisant simultanément sur plusieurs machines:

- « est ce un cas isolé, ou la manifestation d'un phénomène plus large ? »

- ...

Comment lire l'indicateur:

- la première colonne synthétise l'état de l'indicateur à la date du jour (15/5) pour chaque machine

- deux machines ont des vulnérabilités non tolérables, et pour celle en noir, il y a du retard de correction

- l'historique dans la partie droite synthétise l'évolution sur les 4 dernières semaines

- les quatre barres noires successives à droite de la Bureautique comptabilité Lyon indique qu'une correction aurait due être effectuée il y a déjà quatre jours

- le schéma MISSING est la signature que la vérification n'a pas pu s'effectuer correctement pendant plusieurs jours consécutifs, on passe de blanc à gris, puis à orange après 3 jours. Le fait que le schéma se répète sur plusieurs lignes à la même date indique qu'il s'agit probablement d'un problème technique du côté du dispositif de scan.

L'œil décode sans effort la situation

Les bénéfices de la visualisation sont:

- ne sont présentées que les informations qui sollicitent une réaction. Si tout va bien, tout est blanc.

- le code couleur (gris, orange, rouge, noir), en redondance avec la taille des barres induisent un sens de la gravité évident même en l'absence de la légende exacte

- les contextes temporel (évolution récente) et de voisinage (les autres machines) fournissent une grille de décodage très riche

Le responsable (y compris non technique) peut sans effort obtenir des réponses aux deux questions importantes concernant les vulnérabilités:

- Surveille t-on suffisamment les vulnérabilités du parc de machine ?

- Corrige t-on en temps utile les vulnérabilités détectées ?